Kaspersky explica a RT el esquema exacto del megarrobo de 1.000.000.000 dólares

"Los métodos de ataque son de un interés especial. Representan una tendencia nueva y preocupante en el mercado del crimen cibernético, donde los ataques son cada vez más sofisticados", asegura Kaspersky Lab en el informe proporcionado a RT.

La novedad consiste en que los 'hackers' asaltan la industria financiera directamente y no a través de sus clientes. Otra diferencia es que nunca se explotó una vulnerabilidad dentro del servidor: para procesar las transacciones fraudulentas, los piratas estudiaban los procesos internos de los bancos, identificando a quiénes debían suplantar a nivel local.

Víctimas

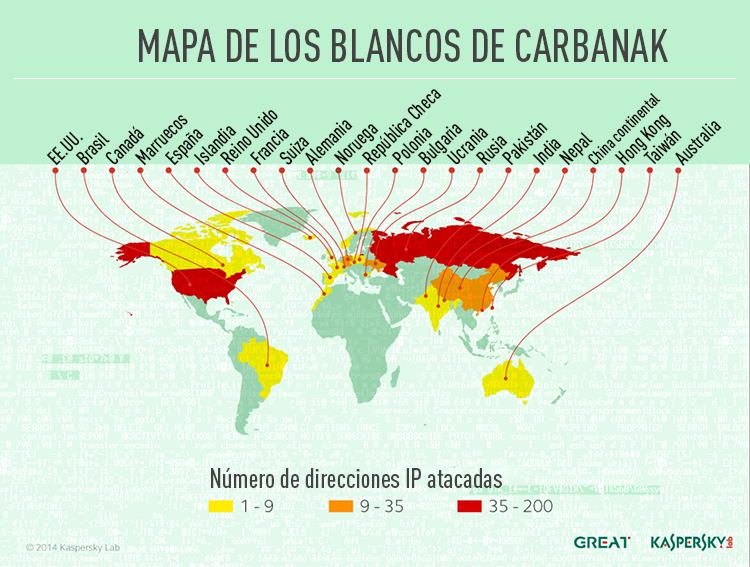

Los expertos registraron ataques contra aproximadamente 300 direcciones IP pertenecientes a 30 entidades bancarias, la mayoría rusas, en más de una veintena de países. Entre los más damnificados están además EE.UU., Alemania, China y Ucrania. Los piratas siguen actuando y están intentando ampliar sus actividades a Asia, Oriente Próximo, África, países del Báltico y de Europa central, advierte Kaspersky Lab. El total de los daños causados por la campaña bautizada 'Carbanak' de momento se estima en unos 1.000 millones de dólares.

Los primeros ataques de Carbanak se remontan a finales de 2013. Kaspersky Lab se involucró en la investigación unos meses más tarde, cuando un banco le solicitó ayuda para el caso de unos cajeros automáticos que dispensaban efectivo a personas ubicadas cerca de ellos pero sin interacción física, según las cámaras de seguridad. En estos cajeros automáticos no se detectó ningún 'software' malicioso, pero sí en un ordenador del banco al que estaban conectados. Poco después, el mismo 'malware' fue detectado en otro banco, donde los criminales lograron acceso a los sistemas bancarios en línea. El caso empezó a ganar envergadura.

Esquema del robo

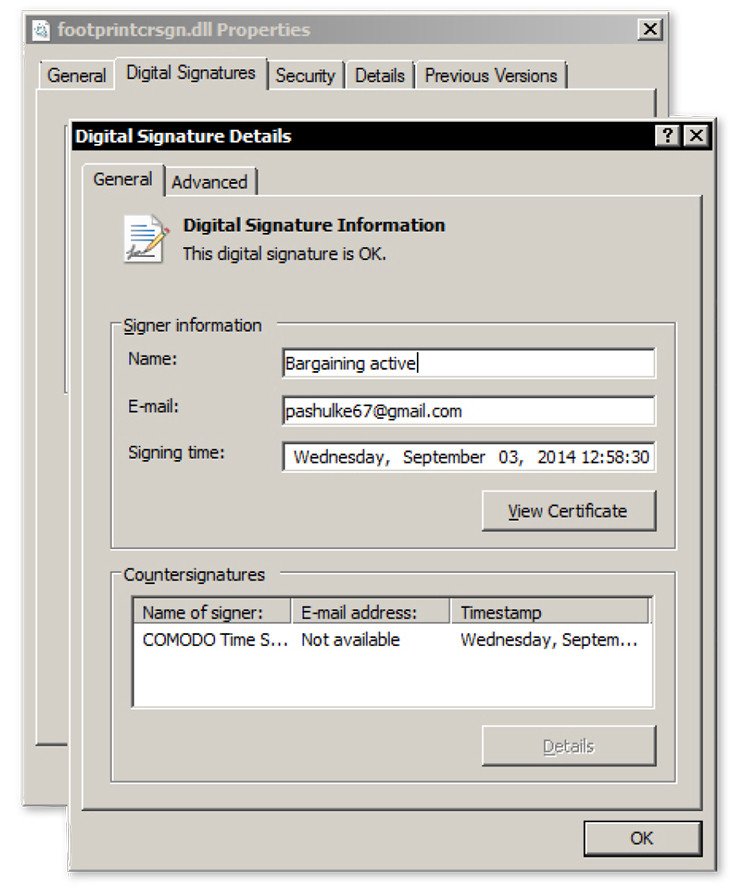

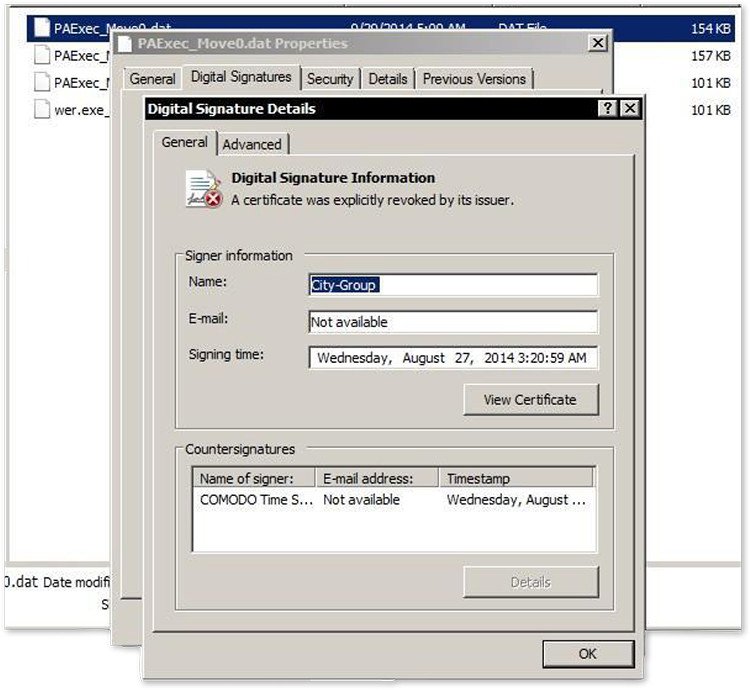

De acuerdo con los investigadores, las infecciones iniciales se lograron a través de correos electrónicos de 'phishing' que explotaban vulnerabilidades en Microsoft Office 2003, 2007 y 2010 y Microsoft Word 97-2003. Los mensajes simulaban ser mensajes bancarios legítimos con documentos adjuntos titulados 'Invitación' o 'Concordancia con la ley federal', lo que bastaba para abrirlos. Para hacer el virus menos sospechoso, las últimas muestras de Carbanak iban firmadas digitalmente.

Una vez comprometida la cuenta, se usaba para reenviar el virus a más ordenadores: en ciertas ocasiones, resultaban infectadas centenares de computadoras de la misma entidad. En la mayoría de los casos, la red se ha visto comprometida durante dos y cuatro meses. Los 'hackers' aprovechaban este tiempo para obtener acceso a sistemas críticos y aprender a manejar sus instrumentos para sacar el dinero.

En vez de atacar servicios bancarios, los piratas siempre abusaron de ellos reproduciendo acciones de usuarios locales legítimos. Entre otras innovaciones, Carbanak contiene un elemento de espionaje que permite a los piratas controlar todo tipo de cámaras de los bancos. Las grabaciones de las actividades de los empleados bancarios, especialmente de los administradores del sistema, se enviaban a un servidor de control. Los vídeos se archivaban en un formato comprimido que ofrecía mala calidad de imagen, pero suficiente para comprender la actividad de las entidades bancarias.

A partir de los datos proporcionados por los vídeos y otras técnicas de vigilancia, los ladrones averiguaban los protocolos y el modo operacional diario de sus blancos. Con ellos, desarrollaban mecanismos de explotación que se adaptaban luego a cada víctima concreta con "gran versatilidad", según los expertos.

Sus blancos internos primarios eran los servicios de procesamiento de dinero, cajeros automáticos y cuentas financieras. En algunos casos, los atacantes utilizaron la red SWIFT para transferir dinero a sus propias cuentas. En otros, las bases de datos de Oracle fueron manipuladas para abrir cuentas de tarjetas de pago o de débito en el mismo banco o para transferir dinero entre cuentas utilizando el sistema bancario en línea.

Creaban transacciones falsas a partir de datos internos de los bancos después del proceso de verificación, evitando así que la actividad fraudulenta fuera descubierta. O usaban comandos internos de la víctima para insertar operaciones fraudulentas en la cola de transacciones. La red de cajeros automáticos también se utilizó para dispensar dinero en ciertos momentos cuando había personas listas para recogerlo.

Sin embargo, las sumas robadas nunca superaron los 10 millones de dólares por entidad, destacan los investigadores. En su opinión, el límite se debe a las limitaciones operacionales internas de los bancos.

How hackers stole $1billion from the banks #Carbanak#TheSAS2015 - //t.co/3Dn53l0D5Vpic.twitter.com/LL5YwogpbB

— KasperskyUK (@kasperskyuk) February 16, 2015Huella china

Según expertos de Kaspersky Lab, hay señales de que los 'exploits' ('software' que aprovecha las vulnerabilidades del sistema) usados en los anexos infecciosos podrían ser de origen chino. Además, fueron identificados unos servidores de control ubicados en China. La información de registro para algunos de los dominios utilizó datos de supuestos ciudadanos chinos. "Obviamente, todo esto podría ser solo una cortina de humo", indican los investigadores.

Los fondos robados fueron traspasados a cuentas bancarias de China y de EE.UU. Además algunos de los servidores de control tenían entradas de registro que indican conexiones a sistemas ubicados en EE.UU., Ucrania y Francia.